Раскрылась уязвимость Windows 10, и хакер тут же воспользовался ею. Его жертвами стали GitHub и АНБ (да-да)

Компания Microsoft раскрыла слабое место Windows 10, но не прошли и сутки, как хакер устроил демонстрацию его использования. Он не просто показал уязвимость операционки в действии, а представил её опасность на примере сайтов GitHub и Агентства национальной безопасности США. Но за такую атаку ему ничего не будет, ведь в качестве жертвы он выбрал самого себя.

О новой уязвимости операционной системы Windows 10 сообщила сама компания Microsoft 14 января, представив на своём официальном сайте обновление. Слабое место назвали CVE-2020-0601.

Уязвимость заключается в том, что Windows CryptoAPI (Crypt32.dll) проверяет сертификаты криптографии эллиптической кривой (ECC). Злоумышленник может воспользоваться этой уязвимостью, используя поддельный сертификат для подписи кода, чтобы подписать им исполняемый файл. Для системы создаётся впечатление, что файл был получен из надёжного источника. А пользователь не сможет узнать, что он был вредоносным, потому что цифровая подпись для операционной системы выглядит достоверной. Успешная эксплуатация может также позволить злоумышленнику проводить атаки посредника и расшифровывать конфиденциальную информацию о пользовательских подключениях к уязвимому программному обеспечению.

Простыми словами, новое слабое место Windows 10 позволяет хакерам без труда обойти систему защиты операционной системы и антивирусные программы, а затем успешно установить на компьютер жертвы вирусное ПО и получать закодированную информацию, в том числе и пароли, а также влиять на работу других программ, включая контроль над соединением с Сетью.

По информации издания ARSTechnica, уязвимости подвержены не все версии Windows — лишь Windows 10, включая её серверные версии — Windows Server 2016 и Windows Server 2019. Ранние операционки от Microsoft используют другие, более надёжные методы шифрования.

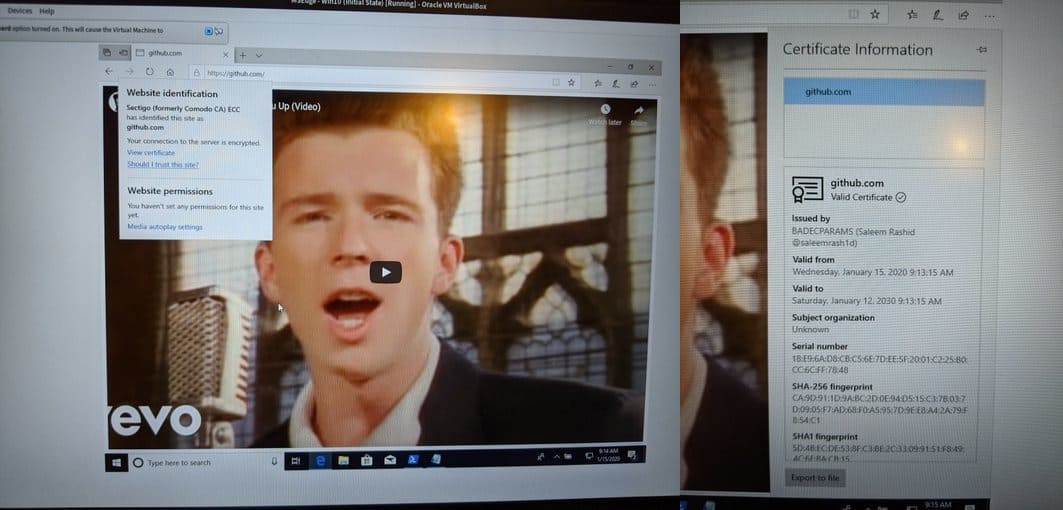

Однако уже через сутки после публикации обновлений для Windows 10 специалист по безопасности операционных систем — Салем Рашид — продемонстрировал, как можно использовать CVE-2020-0601 для криптографического подражания любому сайту в интернете. В качестве своих жертв парень выбрал порталы крупнейшего веб-сервиса для хостинга IT-проектов GitHub и Агентства национальной безопасности США.

Снимки экрана с результатами атаки он опубликовал в своём твиттер-аккаунте.

CVE-2020-0601.

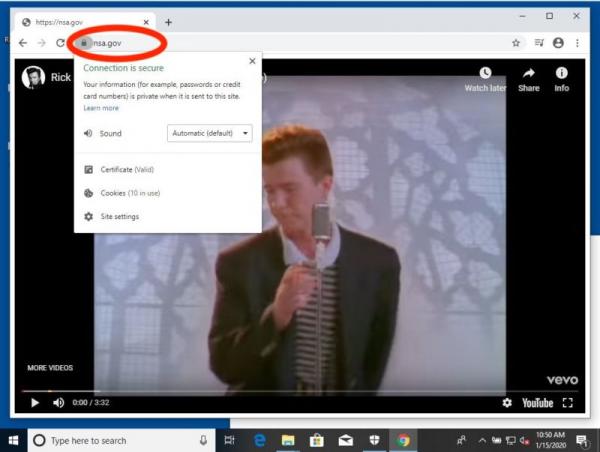

Сначала Салем проверил уязвимость на сайте GitHub, составив исполняемый файл с вредоносным кодом из 100 строк (при этом Рашид говорит, что его можно без труда сжать до десяти). Windows восприняла файл как достоверный и запустила его. В результате при попытке зайти на портал открывалось видео <<Рикроллинг>> — популярная интернет-шутка, когда человеку под видом полезной гиперссылки отправляют музыкальный клип Рика Эстли на песню Never Gonna Give You Up.

Аналогичный трюк Салем проделал и с порталом АНБ: при попытке зайти на него через браузеры Edge, Internet Explorer и Chrome снова выскакивал Рик Эстли и демонстрировал свой зажигательный танец.

Однако браузер Firefox отказался принимать написанный хакером сертификат и запускать сайт.

Firefox безопасен: NSS не принимает сертификат. Chrome одурачен сертификатом, но выкидывает NET :: ERR_CERTIFICATE_TRANSPARENCY_REQUIRED, нужно будет разобраться.

Портал Агентства национальной безопасности Рашид выбрал неслучайно — именно его сотрудники первыми сообщили о патче, который выпустили в Microsoft, пытаясь защитить пользователей от уязвимости.

Настоятельно рекомендуем немедленно установить недавно выпущенный патч CVE-2020-0601.

И пользователи Сети сразу же начали шутить над этим.

АНБ непосредственно перед нажатием кнопки отправки, чтобы сообщить о CVE-2020-0601.

Энди — АНБ: <<Я больше не хочу играть с тобой>>.

Вуди Прайд — патч CVE-2020-0601.

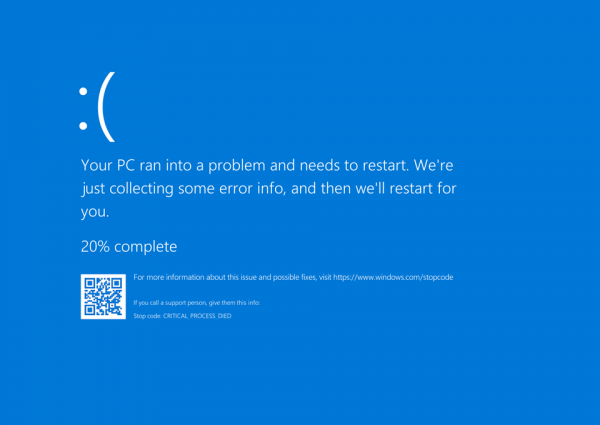

Некоторые пользователи последовали совету АНБ и Microsoft, но после публикации Салемом его эксперимента начали сомневаться в безопасности своих компьютеров.

Первые впечатления о CVE-2020-0601.

Если бы CVE-2020-0601 был мемом.

Однако большинство пользователей просто делились новостью об уязвимости и обновлении, которое, вроде как, может спасти от неё. Публикаций об этом набралось так много, что в твиттере начали от них уставать.

Вам надоели твиты о CVE-2020-0601? Вот вам фотография моей собаки. Нет, он не мёртв. Да, он выглядит странно.

Хакеры очень любят шутить, но иногда их шутки заходят слишком далеко. Маленькая девочка начала слышать в своей комнате странный голос, но он принадлежал вовсе не призракам, а парню, который решил повеселиться за счёт своих познаний в программировании, правда, малышке было совсем не смешно.

Но профессиональные взломщики не станут тратить время на подобные игры, ведь они прокачивают свои навыки в корыстных целях, а их жертвой может стать кто угодно — не только банки и госкорпорации. Неплохо зарабатывают хакеры и на обычных людях — и очень любят атаковать девушек плюс-сайз.

tksag.ru

tksag.ru